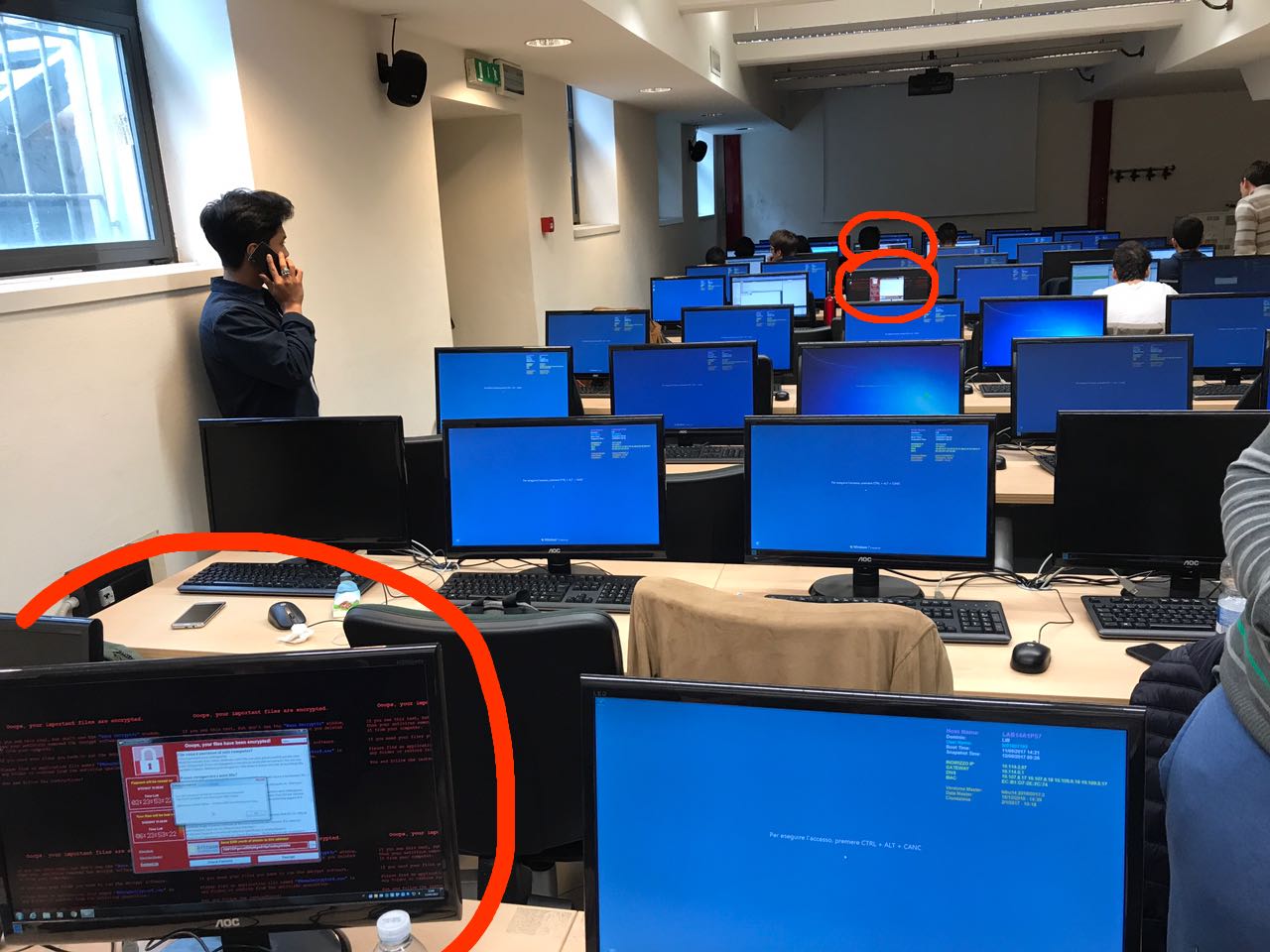

Троян декриптор Wana decrypt0r 2.0 [РЕШЕНИЕ]

В настоящий момент наблюдается масштабная атака трояном-декриптором Wana decrypt0r 2.0.

Вирус имеет и другие названия: WCry, WannaCry, Wanna decrypt0r, WannaCrypt0r и WannaCrypt

Атака наблюдается в различных локальных сетях никак не связанных между ссобой.

Судя по всему, для атаки используется уязвимость протокола SMBv1 (протокол SMB версии 1).

Для того чтобы проверить установлен ли патч в Вашей системе проделайте следующие действия:

Откройте cmd.exe (командную строку)

Напишите:

Для всех версий Windows

wmic qfe list | findstr 4012598

Для Windows 7 и Windows Server 2008 R2

wmic qfe list | findstr 4012212

Нажмите Enter (Ввод)

Если в ответе вы увидите что-то подобное, это значит что патч у вас уже установлен и можно спать спокойно:

WS Обновление безопасности для Windows XP (KB4012598) Update KB4012598 Администратор 5/15/2017 SP4

Если ни один патч не находится, рекомендуется незамедлительно установить обновление по по прямым ссылкам ниже.

Будте бдительны и установите необходимое обновление для вашей операционной системы:

Прямые ссылки на обновления безопасности MS17-010:

Так же можно отключить проток SMBv1, но обновление установить все же необходимо!

Как включить и отключить SMBv1, протокола SMB версии 2 и SMBv3 в Windows и Windows Server

Для Windows 8.1 и более старших версий выполните команду от Администратора:

dism /online /norestart /disable-feature /featurename:SMB1Protocol

или

- Заходим в центр управления сетями и общим доступом

- Заходим в свойства сетевого адаптера и убираем галочки напротив строчек

- «Клиент для сетей Microsoft»

- «Служба доступа к файлам и принтерам сетей Microsoft»

- Заходим в “Изменить дополнительные параметры общего доступа” и везде ставим отключить.

- Протокол SMB отключен.

Либо воспользуйтесь готовой инструкцией:

https://support.microsoft.com/az-latn-az/help/2696547/how-to-enable-and-disable-smbv1,-smbv2,-and-smbv3-in-windows-vista,-windows-server-2008,-windows-7,-windows-server-2008-r2,-windows-8,-and-windows-server-2012

Блокировка портов 135 и 445 брандмауэром Windows

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=135 name="Block_virus_TCP-135"netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=445 name="Block_virus_TCP-445"

AISNET.ru

AISNET.ru